暗号資産を狙ったサイバー犯罪が2025年に入り急増している。米調査会社Chainalysis(チェイナリシス)の最新分析によると、2025年1月から12月初旬までに確認された世界の暗号資産盗難被害額は34億ドルを超え、前年水準を大きく上回った。被害の中心となったのが北朝鮮と関係を持つハッカー集団で、年間の窃取額は約20億ドルに達し、暗号資産市場における最大の脅威として存在感を強めている。

北朝鮮の暗号資産20億ドル窃盗の内幕

ブロックチェーン分析企業Chainalysisは最新レポートで、朝鮮民主主義人民共和国(DPRK)の攻撃頻度は大きく減少したものの、仮想通貨盗難額では過去最高を記録したと指摘した。

北朝鮮のハッカーは2025年に少なくとも20億2000万ドル相当のデジタル資産を盗み取った。これは前年比で51%増であり、2020年比では約570%の急増となる。

「今年の記録的な被害額は、認知されている事案が大幅に減少したにもかかわらず発生した。この変化、つまり事件数の減少に対して被害額が大幅に増えた背景には、2025年3月の大規模なBybitハッキングの影響がある」とChainalysisは指摘する。

さらに同レポートは、DPRK関連の関係者が、年間の全サービス侵害の76%という過去最多の割合を占めたことを明らかにした。

これらの数字を合わせると、北朝鮮による仮想通貨盗難被害額の累計下限は67億5000万ドルに達する。

「この進化は長期的な傾向の継続である。北朝鮮のハッカーはかねてから高度なスキルを示してきたが、2025年の動静は、同国ハッカーが戦術や狙う標的を進化させ続けていることを示している」とChainalysis国家安全保障インテリジェンス責任者のアンドリュー・ファーマン氏はBeInCryptoに語った。

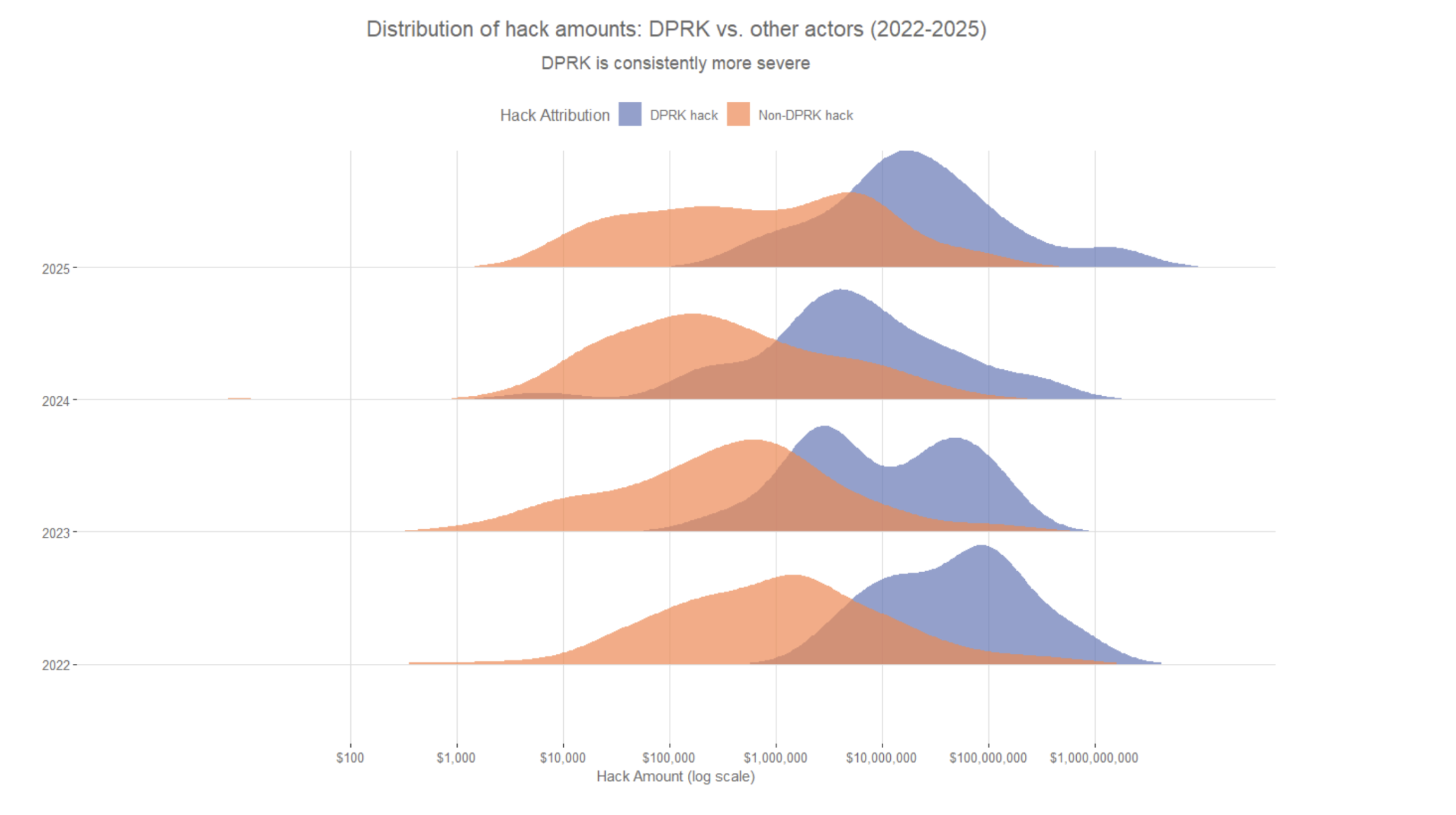

Chainalysisは過去のデータをもとに、DPRKは他の脅威グループと比べ、はるかに高額の攻撃を継続していると分析した。

「この傾向は、北朝鮮ハッカーが犯行の際に大規模なサービスを狙い、最大限のインパクトを目指していることを改めて示している」とレポートは記載している。

Chainalysisによれば、北朝鮮関連のハッカーは、暗号資産関連企業で技術職に潜り込むことで、規模の大きい成果をあげつつある。この手法は主要な攻撃ベクトルの1つであり、攻撃者は特権的権限を得て、より甚大な侵害を実行している。

7月には、ブロックチェーン調査員のZachXBTが、北朝鮮系の関係者が暗号資産業界で345件から920件の職を侵入したとする暴露記事を発表した。

「今年の過去最高の被害には、取引所、カストディアン、Web3企業などでIT職員として内部侵入する手口の増加がある。これにより大規模盗難前の初期アクセスや横展開が加速している」とレポートは述べている。

脅威組織はまた、採用活動を偽装する手口も取り入れており、業界内の従事者を標的に偽の雇用主を装うなどしている。

さらに、BeInCryptoは最近、 ハッカーが信頼できる業界関係者を装い、ZoomやMicrosoft Teamsの偽会議を通じて3億ドル超を盗み出していると報じた。

「DPRKは常に新たな攻撃経路や、資金搾取が可能な脆弱な分野を探す。そして体制による国際経済へのアクセス制限もあって、できる限り多くの資本を獲得しようとする動機と高度な能力を兼ね備えた国家的脅威となっている。その結果、今年は中央集権型サービスの秘密鍵漏洩による被害が大きな割合を占めている」とファーマン氏は詳述した。

チェイナリシス、北朝鮮ハッカーによる45日間の資金洗浄手法を解明

Chainalysisは、北朝鮮の資金洗浄の行動が他組織と大きく異なると指摘した。レポートによれば、DPRK関連の関係者はオンチェーンで50万ドル未満の小口取引に全体の60%超を集中させる傾向がある。

これに対し、非DPRK系の脅威組織は盗難資金の60%を100万ドルから1000万ドル超の大口で動かすケースが多い。Chainalysisは、北朝鮮が全体の盗難額では上回るものの、資金洗浄の手法はより慎重かつ高度だと分析した。

同社はサービスの利用手法にも明確な違いを特定した。北朝鮮系ハッカーは中国語の資金移動・保証サービスや、ブリッジ、ミキシングツールなど取引トレイルの隠蔽に特化したツールへの依存が強い。また、Huioneなど特化型プラットフォームの活用も確認された。

一方、その他の盗難資金関係者は、分散型取引所や中央集権型プラットフォーム、ピアツーピアサービス、レンディングプロトコルとの接点が多い。

「これらの動向から、DPRKは非国家支援型のサイバー犯罪者とは異なる制約と目的を持つことが示唆される。中国語のプロ資金洗浄サービスやOTCトレーダーを多用する事例から、北朝鮮の脅威組織はアジア太平洋地域の裏社会と緊密に結びついており、北朝鮮が歴史的に中国拠点のネットワーク経由で国際金融システムへのアクセスを得てきたことと一致している」と同社は述べた。

チェイナリシスはまた、45日間かけて典型的に展開されるマネーロンダリングのパターンを確認した。不正流出後すぐの初期(0~5日目)には、北朝鮮関連のアクターが盗まれた資金を発生源から遠ざけることを最優先する。この期間には、DeFiプロトコルやミキシングサービスの利用が急増することが報告されている。

第2週(6~10日目)には、より幅広い統合を可能にするサービスへの移行が進む。資金の流れは、中央集権型取引所やKYC要件の低いプラットフォームに届き始める。

ロンダリング活動はその後も二次的なミキシングサービスを通じて行われるが、強度は減少する。一方で、クロスチェーンブリッジも資金移動の隠蔽手段として利用される。

「この段階は、資金が出口となる可能性のあるサービスへ向かい始める重要な移行期間にあたる」と同社は述べた。

最終段階(20~45日目)になると、換金や現金化を容易にするサービスとのやり取りが増加する。KYC不要の取引所、保証サービス、即時スワッププラットフォーム、中国語対応サービスが目立つ存在となり、加えて中央集権型取引所で違法資金を正規の取引と混ぜる動きも再び顕著になる。

チェイナリシスは、繰り返される45日間のロンダリング期間が法執行機関にとって重要なインサイトとなると強調した。この期間はハッカーの活動上の制約や特定の仲介役への依存も反映している。

「北朝鮮は、迅速かつ効果的なロンダリング戦略を実行する。したがって、産業全体での迅速な対応が求められる。法執行機関や取引所からブロックチェーン分析企業まで、民間セクターが緊密に連携し、資金がステーブルコインを経由した場合や取引所で即座に凍結できる機会があれば、ただちに遮断することが重要だ」とフィアマン氏はコメントした。

すべての盗難資金がこのタイムラインに沿うわけではないが、このパターンは典型的なオンチェーン上の行動を示している。同時に、プライベートキーの移転やOTC取引(オフチェーン)など、ブロックチェーンデータだけでは可視化できない動きを含む可能性も認めている。

2026年見通し

チェイナリシス国家安全保障インテリジェンス担当責任者はBeInCryptoに対し、北朝鮮があらゆる脆弱性を探っている可能性が高いと明かした。今年起きたBybit、BTCTurk、Upbitのインシデントは、中央集権型取引所への圧力が高まっていることを示しているが、戦術はいつでも変化し得る状況と述べている。

バランサーおよびYearnを狙った最近の不正流出も、長年運営されてきたプロトコルが攻撃者の標的となりつつあることを示唆している。同氏は次のように述べた。

「2026年に何が起こるかは断言できないが、DPRK(北朝鮮)が標的で最大限のリターンを得ようとする動き自体は明らかだ。高額な資産を運用するサービスは、今後も自らが次のターゲットとならぬよう高いセキュリティ基準を維持し続ける必要がある。」

同レポートはまた、北朝鮮が国家の優先事項の資金調達や国際制裁逃れの手段として暗号資産窃盗への依存を強める中、こうした脅威アクターが一般的なサイバー犯罪者とは根本的に異なる制約や動機で動いていることを業界が認識すべきだと強調した。

「同国の2025年に記録された最高水準の成果は、既知の攻撃件数が74%減少したにもかかわらず達成された。このことは、我々が目にしているのが全活動のごく一部に過ぎない可能性を示唆している」とチェイナリシスは付け加えた。

同社は、2026年に向けた最大の課題は、DPRK関連アクターがBybit流出規模の新たな事件を起こす前に、こうしたインパクトの大きい作戦を特定し、妨害することだと指摘した。