ロシアのサイバー犯罪者が、LastPass利用者から盗まれた暗号資産3,500万ドル超の資金洗浄に関与している可能性が高いと、ブロックチェーン分析企業TRM Labsが報告した。

この調査は、数年にわたる暗号資産ウォレットの流出を、2022年のパスワード管理サービスLastPassの侵害と結び付けた。盗まれた資金は、ロシアのサイバー犯罪地下組織に関連する不正な金融インフラを経由して移動したと指摘している。

ロシア系サイバー犯罪者の資金洗浄手法

TRM Labsの研究者によると、攻撃者は資金の流れを隠すためにプライバシープロトコルを利用したものの、最終的にはロシア拠点のプラットフォームへ送金していた。

報告書によれば、犯人らは2025年末まで最近も侵害されたウォレットから資産を流出させ続けている。

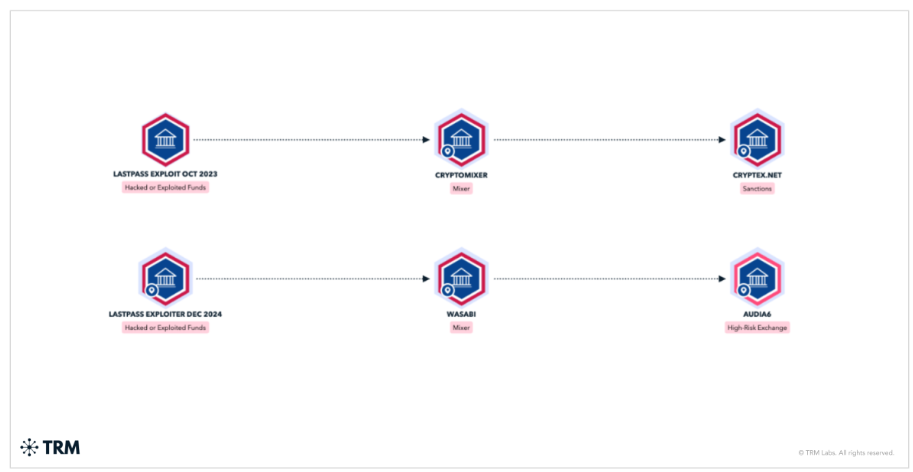

悪意ある攻撃者は、歴史的にロシア系脅威勢力が利用してきた「オフランプ」へ、系統立てて盗んだ資金を流した。その一例がCryptexであり、同取引所は現在米国財務省外国資産管理局(OFAC)の制裁対象となっている。

TRM Labsは、 これらの窃盗を単一の組織されたグループに結び付ける「一貫したオンチェーン署名」を特定したとした。

攻撃者は、ビットコイン以外の資産をインスタントスワップサービスで繰り返しビットコインへ換えた。その後、Wasabi WalletやCoinJoinなどのミキシングサービスへ送金した。

これらのツールは複数ユーザーの資金をまとめて取引履歴を複雑化し、理論上は追跡困難に設計されている。

しかし、報告書はこうしたプライバシー技術の重大な欠陥を強調している。アナリストは、行動継続性分析で「デミックス」に成功した。

調査員らは、ウォレットソフトがどのように秘密鍵をインポートしたかなどのデジタル足跡を追跡し、ミキシングプロセスの解読に成功。プライバシープロトコルを通過したデジタル通貨の流れを特定し、最終的なロシアの取引所への流入を確認できた。

Cryptex以外にも、調査員は盗まれた資金のうち約700万ドルを、ロシアのサイバー犯罪エコシステム内で運営される別の取引サービスAudi6にたどった。

報告書は、ミキサーとやりとりしたウォレットがマネーロンダリングの前後で「ロシアとの運用上の結び付き」を示していたと指摘。ハッカーは単なるインフラのレンタル利用ではなく、現地から直接運営していたと見られる。

こうした事実は、ロシア発の暗号資産プラットフォームが世界的なサイバー犯罪を助長している実態を浮き彫りにする。

盗まれたデジタル資産の出口や流動性を提供することで、これらの取引所はデータ侵害による資金の現金化と国際的な法執行逃れを手助けしている。