米国連邦捜査局(FBI)、サイバーセキュリティおよびインフラセキュリティ局(CISA)、オランダの国家サイバーセキュリティセンター(NCSC-NL)、およびユーロポールの欧州サイバー犯罪センター(EC3)は、Akiraランサムウェアに関する共同警告を発表した。

このグループは、2023年3月以降、主に北米、ヨーロッパ、オーストラリアにおいて、250を超える企業や重要インフラ事業体への攻撃に関与しています。

SponsoredAkiraの進化と攻撃手法

Akiraの脅威行為者は、2024年1月1日の時点で推定4200万ドルの身代金支払いを集めています。彼らは様々な業界を標的としており、世界中の組織に重大な懸念をもたらしています。

当初C++で書かれたAkiraは、拡張子が.akiraのファイルを暗号化しました。しかし、バリエーションも出現している。2023年8月から、グループはRustベースのMegazordランサムウェアを展開し、暗号化されたファイルに.powerranges拡張子を追加しました。現在では、MegazordとAkiraの両方の亜種を展開し、影響力を高める攻撃もあります。

続きを読む2024年の暗号通貨詐欺トップ

FBIとサイバーセキュリティ研究者は、Akiraの最初のアクセス方法を追跡した。一般的には、多要素認証(MFA)を持たないCisco VPNサービスの既知の脆弱性を悪用する。また、リモートデスクトッププロトコル、スピアフィッシング、漏洩した認証情報を介して侵入します。

ネットワークに侵入すると、Akira攻撃者は新しいドメインアカウントを作成し、永続性を維持します。その後、Mimikatzのようなクレデンシャルスクレイピングツールを活用し、特権をエスカレートさせます。システムの偵察とドメインコントローラの特定は、Windowsネイティブコマンドとともに、SoftPerfectやAdvanced IP Scannerのようなツールを使用して実行されます。

Akiraの行為者は、侵害されたネットワークを横方向に移動する前に、頻繁にセキュリティソフトウェアを無効にします。PowerToolは、検出を回避するためにウイルス対策プロセスをオフにすることが確認されています。

Sponsored機密データを盗むために、AkiraのオペレータはFileZilla、WinSCP、クラウドストレージサービスなどの流出ツールを広範囲に使用します。また、AnyDesk、RustDesk、Cloudflare Tunnelを使用してコマンド&コントロールチャネルを確立します。

二重の恐喝モデルに忠実に、Akiraの行為者はデータを盗んだ後にシステムを暗号化します。彼らの身代金要求書には、固有のコードと連絡用の.onion URLが記載されています。彼らは最初の身代金額を指定せず、被害者に交渉を迫る。

身代金の支払いは、脅威の実行者が提供する暗号資産にビットコインで行われます。

さらに、FBIの報告によると、Akiraの脅威行為者は、さらに圧力をかけるために、流出したデータをTorネットワーク上で公開すると脅したり、被害企業に電話をかけたりするケースもある。

FBI、CISA、EC3、NCSC-NLは、Akira脅威行為者のシステムおよびネットワーク発見技術に対する包括的な勧告を発表しました。これらの緩和策を実施することで、攻撃が成功するリスクを大幅に低減することができます。

「FBI、CISA、EC3、NCSC-NL は、緩和策の適用に加えて、本アドバイザリにある MITRE ATT&CK for Enterprise フレームワークにマッピングされた脅威行動に対して、組織のセキュリティプログラムを演習、テスト、検証することを推奨する」と、CISA は報告書に記している。

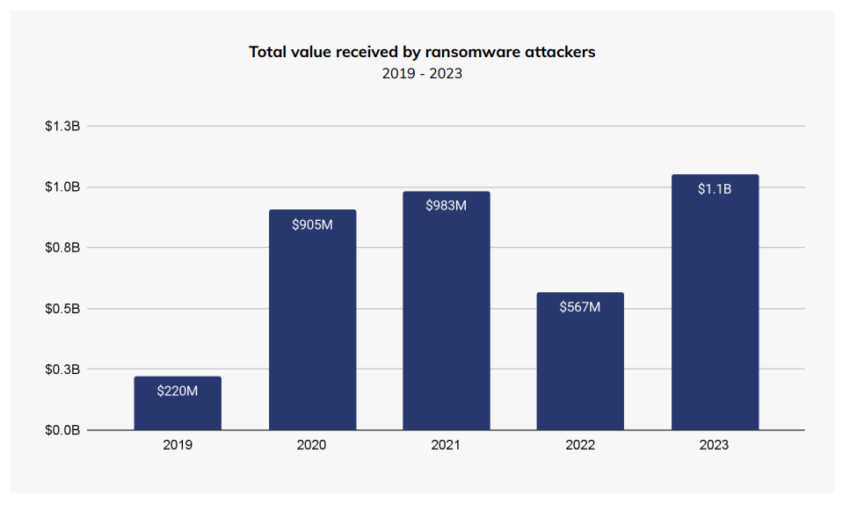

2024年2月のChainalysisレポートによると、ランサムウェア攻撃は2023年に激化し、被害者から10億ドルが強要された。これは、サイバー脅威の増大と、組織がサイバー防御を強化する必要性を浮き彫りにしている。