15億ドルのBybitハッキングにより、北朝鮮のラザルスグループは世界でトップ15のイーサリアム保有者の1つとなった。この侵害は暗号資産の世界に衝撃を与え、イーサリアムが最も安全で分散化されたネットワークの1つと考えているユーザーに警鐘を鳴らした。

BeInCryptoとの会話で、Holonym、Cartesi、Komodo Platformの代表者たちは、この侵害の影響、将来の類似状況を抑制するためのステップ、そしてイーサリアムへの公共の信頼を回復する方法について議論した。

異なる種類の侵害

Bybitハッキングは、盗まれた資金の量だけでなく、侵害の性質によっても暗号資産コミュニティを揺るがした。

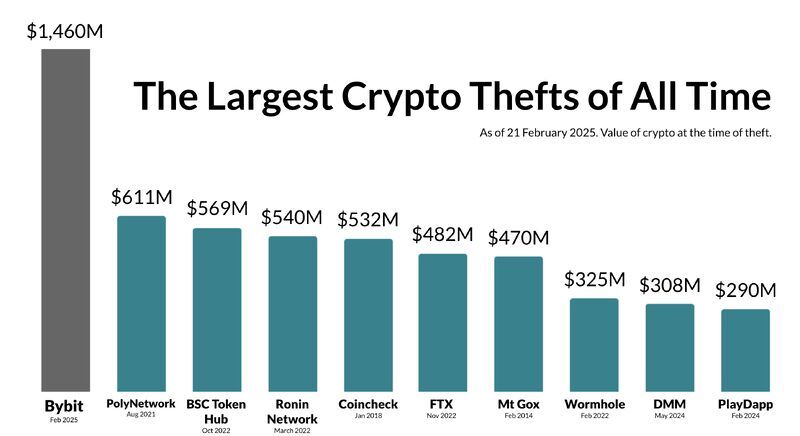

他の暗号資産取引所の侵害、例えば2014年のMt. Gox事件や2018年のCoincheckハッキングは、プライベートキーや取引所ウォレットの直接的な妥協を含んでいたが、Bybitの状況は異なっていた。

Sponsoredプライベートキーを盗むのではなく、ハッカーはトランザクション署名プロセスを操作し、インフラストラクチャレベルの攻撃であることを示した。資産の保管自体ではなく、トランザクション署名プロセスが標的にされた。

Bybitハッキングの法医学分析は、侵害がSafe Walletにまで遡ることを明らかにした。Safe Walletは、第三者が提供するマルチシグネチャウォレットインフラストラクチャである。Safe Walletは、スマートコントラクトとAWS S3に保存されたクラウド上のJavaScriptファイルを使用してトランザクションを処理し、保護する。

ハッカーはSafe WalletのAWS S3ストレージに悪意のあるJavaScriptを注入することで、トランザクションを秘密裏に変更することができた。したがって、Bybitのシステムが直接ハッキングされたわけではないが、ハッカーはBybitが承認した転送の宛先を変更した。

この詳細は深刻なセキュリティの欠陥を露呈した。取引所がシステムをロックダウンしても、サードパーティの統合が弱点となる。

ラザルスグループ、イーサリアム上位保有者

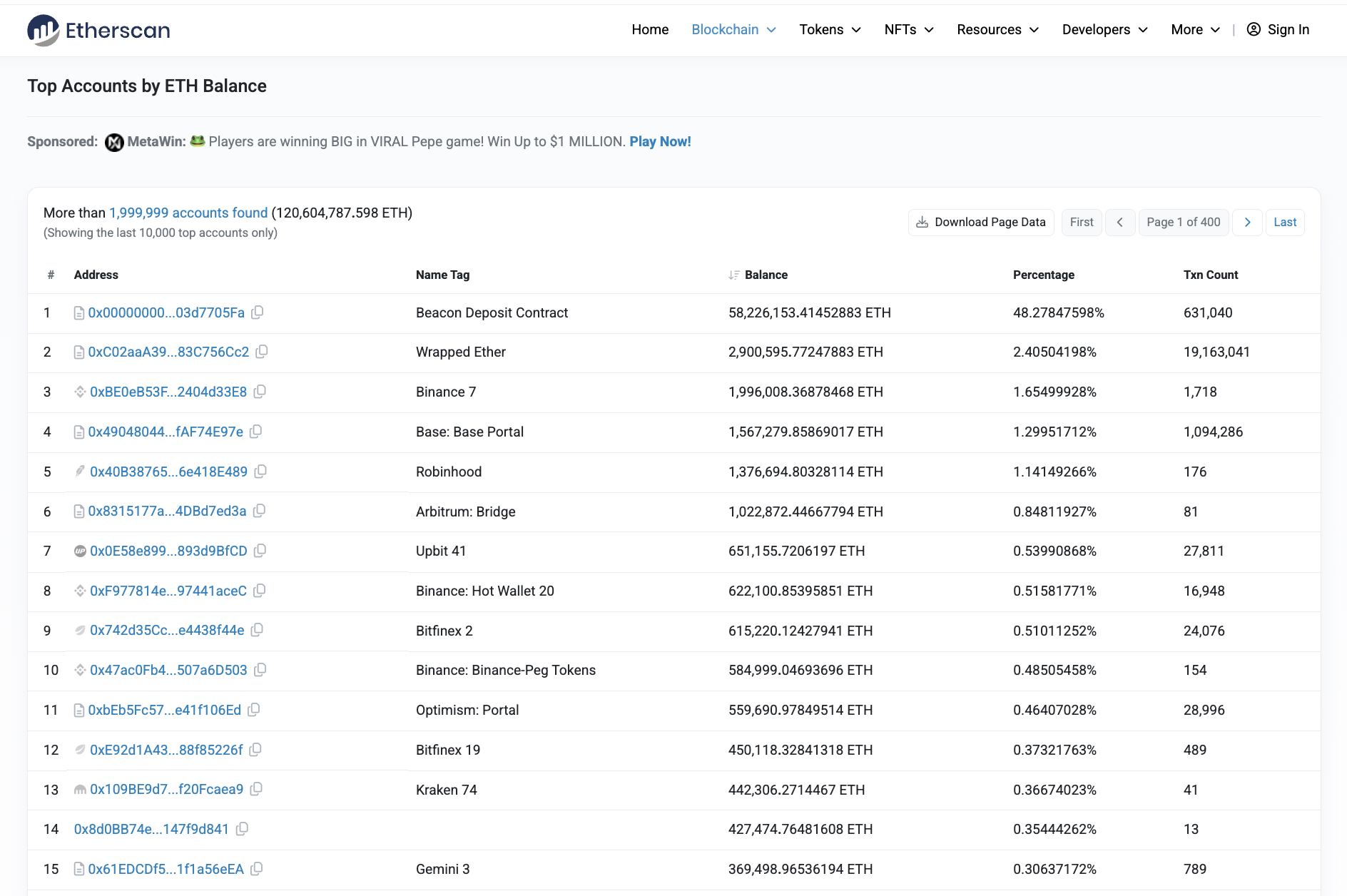

この大規模なハッキングの後、北朝鮮は世界でトップ15のイーサリアム保有者の一つとなった。

オンチェーンデータによると、以前15位に位置していたGeminiは、イーサリアムウォレットに36万9498ETHを保有している。Bybitハッカーが40万1000ETH以上を盗んだため、彼らはGeminiを所有量で上回った。

ラザルスのような悪名高いグループが、暗号資産セクターでいくつかのハイプロファイルなハッキングを行い、今や重要な量のイーサを保有しているという事実は、いくつかの信頼問題を引き起こす。最初の推測では、イーサリアムの分散化された性質の弱点が指摘されたが、Holonymの共同創設者であるナナク・ニハル・カルサはこの主張を否定する。

イーサリアムのガバナンスとコンセンサスメカニズムはトークン保有者ではなくバリデーターに依存しているため、ラザルスグループが大量のETHを保有していても、ネットワーク全体の分散化を損なうことはない。

“ラザルスは流通しているETHの1%未満しか保有していないので、単なる見た目以上に重要とは思わない。多くのETHを持っているが、1%未満しか保有していない。全く心配していない”とカルサはBeInCryptoに語った。

Komodo Platformの最高技術責任者であるカダン・スターデルマンも同意し、イーサリアムのインフラストラクチャ設計がその弱点の原因であると強調した。

“イーサリアムのアーキテクチャの脆弱性を証明している。違法な行為者が取引所やDeFiプロトコルを標的にして保有量をさらに拡大し、市場の動態に影響を与え、改善提案に投票することでイーサリアムのオフチェーンプロセスのガバナンス決定を変える可能性がある。イーサリアムの技術的な分散化は損なわれていないが、ラザルスグループはイーサリアムへの信頼を損なった”とスターデルマンはBeInCryptoに語った。

しかし、トークン保有者はイーサリアムのコンセンサスメカニズムに影響を与えることはできないが、市場を操作することはできる。

Sponsored Sponsored潜在的影響と市場操作

Bybitのハッカーが盗まれたETHの洗浄をすでに完了したにもかかわらず、スターデルマンはラザルスグループが元々蓄積した莫大な富で実行できた可能性のあるシナリオをいくつか示した。一つの選択肢はステーキングである。

「イーサリアムのプルーフ・オブ・ステークのセキュリティは、正直なバリデーターとウォレット、取引所、dAppsの耐性に依存している。ラザルスグループの獲得物は、ブロックチェーンのコンセンサスメカニズムを脅かすものではないが、彼らの保有がステークされていないため、これは達成される可能性があるという懸念を引き起こしている。彼らがこれを行う可能性は低い。なぜなら、盗まれた資金は追跡されているからだ」と同氏は説明した。

同様に可能性は低いが、Bybitのハッカーは保有資産をすべて売却することで市場の大幅な下落を引き起こす可能性がある。

「彼らの保有は、市場を操作する機会を与える。例えば、保有を投げ売りする場合だ。これは難しいだろう。なぜなら、彼らのETHはフラグが立てられているからだ。ETHを売却して交換しようとすれば、資産が凍結される可能性がある」とスターデルマンは付け加えた。

スターデルマンが将来を見据えて最も懸念しているのは、ハッキングがイーサリアムのレイヤー2プロトコルに与える影響である。

「ラザルスとそのパートナーは、ArbitrumやOptimismのようなレイヤー2プロトコルを攻撃しようとする可能性がある。レイヤー2への検閲攻撃はdAppsを弱体化させ、エコシステムを中央集権的なトランザクションシーケンサーに向かわせる可能性がある。それはイーサリアムの弱点を浮き彫りにするだろう」と同氏は述べた。

イーサリアムのネットワークは侵害されなかったが、Safe Walletの攻撃はエコシステム全体のセキュリティの脆弱性を浮き彫りにした。

「この侵害はエコシステム内の緊張を確実に高め、不均一なトークン分配を生み出した。ラザルスや国家主体と関連する他のハッカーグループが、特にレイヤー2でイーサリアムエコシステムを悪用しようとするかどうかは依然として疑問だ」とスターデルマンは結論付けた。

また、より良いセキュリティ基準の必要性についても疑問を投げかけた。

信頼より検証

カルサは、Bybitのハッキングがイーサリアムのコアセキュリティに対する脅威ではないが、ユーザー間でのセキュリティ基準の向上の必要性を浮き彫りにしたと主張した。

Sponsored「ハッキングがイーサリアムの問題だと言うのは、シートベルトをしなかった運転手が車の事故で死亡したのを車の問題だと言うようなものだ。車にもっと安全対策があるべきか?はい、そうあるべきだ。しかし、シートベルトが車とほとんど関係ないように、ハッキングはイーサリアムとほとんど関係がない。それはプロトコルであり、意図通りに機能した。問題は、デジタル資産を安全に保管するための利便性とノウハウの欠如だ」と同氏は述べた。

具体的には、この事件はマルチシグネチャウォレット内の脆弱性を露呈し、サードパーティの統合に依存することが、内部セキュリティが堅固であっても重大なリスクをもたらす可能性があることを示した。最終的に、署名プロセスが侵害されると、最も洗練されたウォレットセキュリティ対策も無効になる。

カルサは、実証済みの自己保管セキュリティ対策が存在する一方で、マルチシグネチャウォレットはその中に含まれていないと強調した。政府機関は、優れたセキュリティ基準と実践を長い間提唱すべきだったと付け加えた。

「私たちが望むべき結果は、北朝鮮がさらなる資金を盗むのを真剣に止めることだ。自己保管の方法を変えるのは政府の役割ではないが、より良い業界の『ベストプラクティス』を奨励するのは政府の役割だ。この攻撃は、ハードウェアウォレットのマルチシグが安全であるという神話によるものだった。残念ながら、この攻撃によってそれが認識されたが、政府機関によって設定されたより良い基準が、業界を目覚めさせるために15億ドルの妥協を必要とせずに、安全な実践を奨励することができる」と同氏は主張した。

この事件はまた、第三者アプリケーションを信頼するのではなく、トランザクションを検証する必要性を露呈した。

フロントエンド脆弱性への解決策

ラザルスグループは、脆弱なSafe Walletクラウドサーバーに悪意のあるJavaScriptを注入し、洗練された攻撃を開始した。これにより、インターフェースを模倣し、ユーザーを欺くことが可能になった。

Cartesiの共同創設者であるエリック・デ・モウラによれば、このエクスプロイトは重大な脆弱性を浮き彫りにしている。問題は、分散化を意図したシステム内での中央集権的なビルドとデプロイメントパイプラインへの依存にある。

「SAFEの事件は、Web3が最も弱いリンクと同じくらいしか安全でないことを厳しく思い出させる。ユーザーがインターフェースが本物であることを確認できない場合、分散化は意味をなさない」と同氏は述べた。

デ・モウラはまた、Web3セキュリティにおける一般的な誤解は、スマートコントラクトの侵害が取引所をハッキングする最も効果的な方法の一つであるということだと付け加えた。しかし、彼はBybitにおけるラザルスグループの戦略がそれを否定することを証明していると考えている。悪意のあるコードをフロントエンドや他のオフチェーンコンポーネントに注入することは、はるかにシームレスである。

Sponsored Sponsored「ハッカーはスマートコントラクトを侵害したり、ByBitのシステムを直接操作する必要はなかった。代わりに、悪意のあるコードをフロントエンドインターフェースに注入し、ユーザーを信頼されたプラットフォームと交流していると信じ込ませた」と同氏は説明した。

これらの脆弱性にもかかわらず、信頼ベースから検証可能なセキュリティへの移行は可能である。

再現可能なビルドの重要性

デ・モウラ氏は、バイビットのハッキングをWeb3コミュニティへの警鐘と見ている。取引所や開発者がセキュリティを再評価する中で、同氏は、検証可能で再現性のあるビルドが将来の攻撃を防ぐために不可欠であると主張している。

「再現性のあるビルドの核心は、ソースコードがコンパイルされるとき、常に同じバイナリ出力を生成することを保証することだ。これにより、ユーザーが操作するソフトウェアが、デプロイメントパイプラインのどこかで第三者によって改ざんされていないことが保証される」と同氏は述べた。

ブロックチェーン技術は、このプロセスを確実に行うために重要である。

「すべてのソフトウェアビルドが検証可能な方法でバイナリとリソースを生成し、そのフィンガープリント(またはチェックサム)がオンチェーンに保存されるシステムを想像してみてください。セキュリティ侵害のリスクがあるクラウドサーバーやコンピュータでこれらのビルドを実行する代わりに、専用のブロックチェーンコプロセッサや分散型計算オラクルで実行することができる」とデ・モウラ氏はBeInCryptoに語った。

ユーザーは、ブラウザプラグインや機能を通じて、ロードしているフロントエンドリソースのチェックサムをオンチェーンデータと比較できる。成功した一致は正当なビルドインターフェースを示し、不一致は潜在的な妥協を示す。

「もし検証可能な再現性のあるビルドのアプローチがSAFEに適用されていたら、エクスプロイトは防げたかもしれない。悪意のあるフロントエンドはオンチェーン記録に対する検証に失敗し、攻撃が即座に露呈しただろう」とデ・モウラ氏は結論付けた。

このアプローチは、セルフカストディの知識が異なるユーザーに依存することへの有用な代替手段を提示する。

ユーザー知識のギャップ解消

攻撃がますます巧妙化する中で、デジタル資産を安全に保管する方法についてのユーザーの知識不足は重大な脆弱性を呈している。

バイビットのハッキングは、第三者の統合に依存することで資産を守れると考えていたユーザーを苛立たせた。また、暗号資産のセキュリティに対する広範な認識にも影響を与えた。

「これは、暗号資産がまだ西部開拓時代にあり、セキュリティの成長段階にあることを示している。数年後には優れたセキュリティを持つようになると思うが、現状では公衆の恐怖は正当化されている」とカルサ氏は述べた。

最終的に、異なるアプローチを受け入れることが、Web3コミュニティがより安全で強靭なエコシステムを構築するために不可欠である。良い出発点は、より良い業界慣行を要求し、検証可能で再現性のあるビルドの統合を評価することだ。