北朝鮮から新たなサイバー脅威が浮上している。国家支援のハッカーがブロックチェーンネットワークに直接悪意のあるコードを埋め込む実験を行っている。

グーグルの脅威インテリジェンスグループ(GTIG)は10月17日、この技術が「EtherHiding」と呼ばれ、ハッカーが分散型システム全体でマルウェアを隠し、配布し、制御する方法の新たな進化を示していると報告した。

EtherHidingとは何か

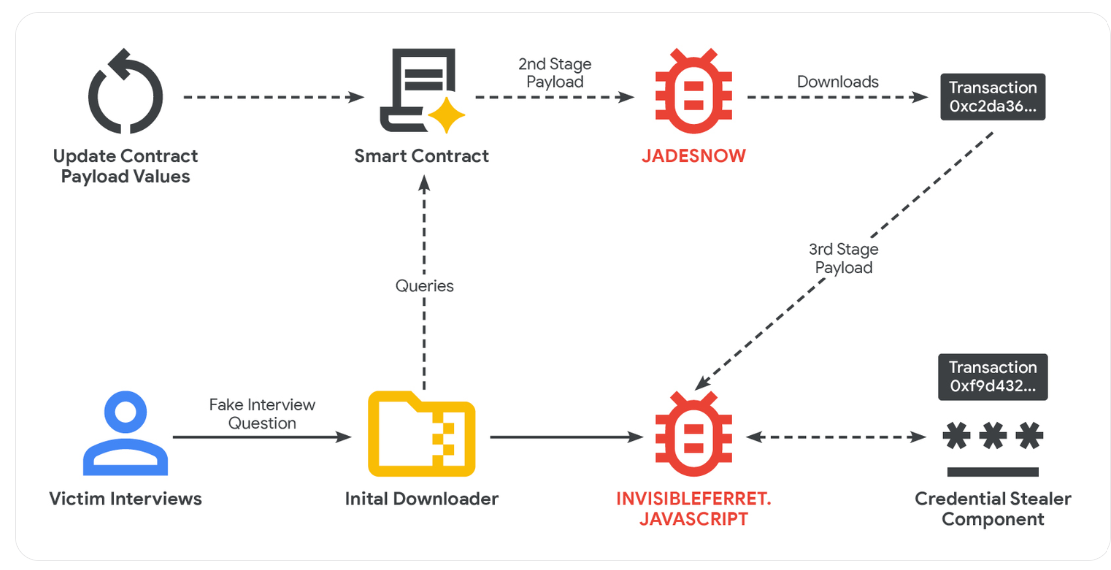

GTIGは説明した。EtherHidingは、攻撃者がスマートコントラクトやイーサリアムのような公共のブロックチェーンやBNBスマートチェーンを利用して悪意のあるペイロードを保存することを可能にする。

一度コードがこれらの分散型台帳にアップロードされると、その不変の性質のために削除やブロックがほぼ不可能になる。

“スマートコントラクトは分散型アプリケーションを構築する革新的な方法を提供するが、その不変の性質はEtherHidingにおいて悪意のあるコードをホストし提供するために利用され、簡単にはブロックできない方法である,” とGTIGは書いた。

実際には、ハッカーは未修正の脆弱性や盗まれた資格情報を利用して、正当なWordPressサイトを侵害する。

アクセスを得た後、彼らは「ローダー」として知られる数行のJavaScriptをウェブサイトのコードに挿入する。訪問者が感染したページを開くと、ローダーは静かにブロックチェーンに接続し、リモートサーバーからマルウェアを取得する。

GTIGは、この攻撃がしばしば目に見える取引の痕跡を残さず、オフチェーンで行われるため、ほとんど手数料がかからないと指摘した。これにより、攻撃者は検出されずに活動できる。

特に、GTIGはEtherHidingの最初の事例を2023年9月に遡り、偽のブラウザ更新プロンプトでユーザーを騙すCLEARFAKEというキャンペーンで現れたと追跡した。

攻撃を防ぐ方法

サイバーセキュリティ研究者は、この戦術が北朝鮮のデジタル戦略が単に暗号資産を盗むだけでなく、ブロックチェーン自体をステルス兵器として利用する方向にシフトしていることを示していると述べた。

“EtherHidingは次世代の防弾ホスティングへのシフトを表しており、ブロックチェーン技術の本質的な特徴が悪意のある目的に再利用されている。この技術は、攻撃者が新しい技術を利用して自らの利益に適応する中で、サイバー脅威が継続的に進化していることを強調している,” とGTIGは述べた。

シチズンラボの上級研究員であるジョン・スコット=レイルトンは、EtherHidingを「初期段階の実験」と表現した。同氏は、これをAI駆動の自動化と組み合わせることで、将来の攻撃がはるかに検出しにくくなる可能性があると警告した。

“攻撃者がブロックチェーンを処理するシステムやアプリをターゲットに、ゼロクリックエクスプロイトを直接ブロックチェーンにロードする実験を行うことを期待している…特にそれらが取引を処理するシステムやネットワーク上にホストされている場合やウォレットを持っている場合,” と付け加えた。

この新しい攻撃ベクトルは、北朝鮮の攻撃者が非常に多産であることを考えると、暗号資産業界に深刻な影響を与える可能性がある。

TRM Labsのデータによれば、北朝鮮関連のグループは今年だけで15億ドル以上の暗号資産を盗んでいる。調査官は、これらの資金が平壌の軍事プログラムや国際制裁を回避するための努力を支援していると信じている。

これを踏まえ、GTIGは暗号資産ユーザーに対し、疑わしいダウンロードをブロックし、許可されていないウェブスクリプトを制限することでリスクを軽減するよう助言した。また、セキュリティ研究者には、ブロックチェーンネットワークに埋め込まれた悪意のあるコードを特定し、ラベル付けするよう促した。