暗号資産調査員のZachXBTは13日、北朝鮮のハッカーから入手した一連の文書を公開した。文書には、侵入者が暗号資産スタートアップにどのように攻撃を仕掛け、どのように防御を突破するかが詳細に記されている。

小規模なチームで数十の偽のペルソナを運用し、IT職に応募する手法が明らかとなった。スタートアップ側の管理の甘さや軽視が、ハッカーにとって最大の隙であることも示されている。

北朝鮮ハッカーの手口、文書で浮き彫りに

今年初めにBybitに対するハッキングを実行した北朝鮮のハッカーは、暗号資産業界で恐れられる存在となっている。

近年の新たな戦術として、Web3スタートアップへの侵入が確認されており、いくつかの大規模窃盗事件の背景となった。こうした手口は高度であり、専門家による詳細な分析が求められていた。

ZachXBTは、暗号資産やWeb3領域の犯罪を追跡する著名な調査員であり、特に北朝鮮のハッカーグループに注目している。過去にはセキュリティ侵害やマネーロンダリングを綿密に追跡し、広範な侵入リスクについて繰り返し警告してきた。

今回、ZachXBTはこれらハッカーの活動手法に関する貴重な情報を公開した。文書には、少人数のチームが複数の偽名を使い分け、企業のシステムにアクセスするプロセスや、スタートアップ側の脆弱性を突く方法が詳細に記されている。

潜入者の活動方法

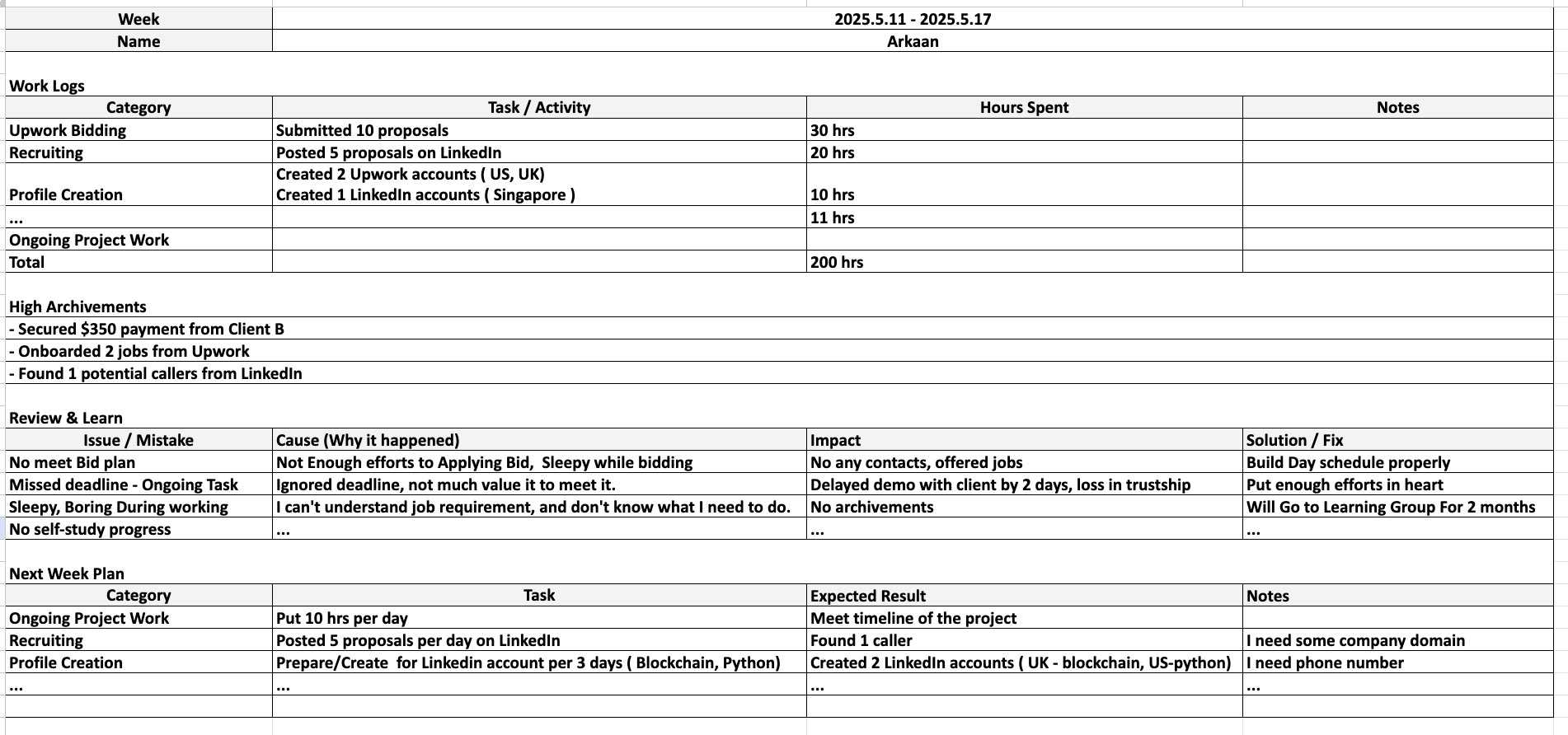

基本的に、北朝鮮のハッカーは5人のチームに分かれ、暗号資産の求職者を装う。これらのチームは共同で30以上の偽の身元を取得し、政府のID、Upwork/LinkedInアカウント、VPNなどを購入する。

これを行った後、彼らは暗号資産の仕事に応募し、雇用された際にはセキュリティの欠陥を探す。彼らはITの役割を非常に好み、これにより弱点を探す機会が豊富で、カバージョブの作業負荷を共同でこなすことができる。

これらの北朝鮮の暗号資産詐欺は非常に高度だが、これらの文書は対抗策を示している。彼らのVPNの選択など、いくつかの重要な手がかりが偽の求職者を暴露することができる。しかし、最大の問題は傲慢さである。

サイバーセキュリティの調査員がWeb3スタートアップに潜在的な侵入の警告をすると、軽視されることがある。

「企業で北朝鮮のハッカーと戦う際の主な課題は、協力の欠如である。また、警告を受けた際に対抗的になる採用チームの怠慢もある。これらのハッカーは決して高度ではないが、世界中で役割を求めて市場に溢れているため、粘り強い」とZachXBTは主張した。

これらのハッカーは一つの仕事に固執せず、セキュリティの脆弱性を見つけるまでしか留まらない。一度見つけると、ラザルスのようなグループが全く異なるユニットを雇ってハッキングを実行する。

これらの方法は、北朝鮮の暗号資産ハッカーに脆弱なセキュリティ対策を示す怠慢な採用慣行を期待させ、薄っぺらなカバーアイデンティティを維持させる。

Web3スタートアップは北朝鮮のハッカーを警戒すべきであり、恐怖に麻痺する必要はない。少しの注意と慎重さが、これらの侵入攻撃からプロジェクトを安全に保つ助けとなる。