サイバーセキュリティ会社SlowMistは、北朝鮮に拠点を置くとされるハッカー集団Lazarus Groupによる、LinkedIn上でFenbushi Capitalのパートナーになりすました巧妙なフィッシング詐欺を発見した。

この計画は、従業員のアクセスを悪用し、彼らの貴重な暗号資産を盗むことを目的としていた。

Sponsored暗号資産フィッシング攻撃が拡大、Lazarus GroupがLinkedInを標的に

2015年から上海に拠点を置くブロックチェーンベンチャーキャピタルであるFenbushi Capitalは、大陸をまたいで革新的なプロジェクトを支援する最前線にいる。金融やヘルスケアのような業界を再形成する同社の名前と評判は、悪質な行為者にとって魅力的な隠れ蓑となった。

スローミストの最高情報セキュリティ責任者(ペンネーム23pds)によると、ラザロ・グループはリンクトイン上でフェンブシ・キャピタルのパートナーを装い、偽のIDを作成した。彼らは、投資機会やカンファレンスでのネットワーキングを装って、潜在的なターゲットとの接触を開始した。

関連記事:暗号資産規制のメリットとデメリット

“LinkedInの偽Fenbushi CapitalのLazarus攻撃に注意!”23pdsが警告した。

SlowMistは先週、すでに同様の警告を発していた。同社は、Lazarus Groupが現在LinkedIn経由で個人をターゲットにし、マルウェアを通じて従業員の権限や資産を盗んでいることを発見した。

Sponsoredその手口は、組織的に人を欺くものだった。まず、ハッカーはLinkedInを通じて高級幹部や人事担当者に接触する。彼らはReactやブロックチェーン開発を専門とする求職者を装う。

そして、疑うことを知らない従業員にコーディング・リポジトリを閲覧し、熟練度を示すコードを実行するよう促すのだ。しかし、このコードは悪意のあるもので、システムのセキュリティを侵害し、不正アクセスを容易にするように設計されていた。

この戦略は、Lazarus Groupが活動のツールとしてLinkedInを利用した最初のベンチャー企業ではなかった。2023年7月の注目すべき事件では、エストニアのCoinsPaidのプログラマーが騙されて悪質なファイルをダウンロードさせられた。

この事件は、ビデオリンクを介した就職面接を装っていた最中に発生した。このセキュリティの不備は、CoinsPaidから3700万ドルという壊滅的な額の盗難につながった。

「攻撃自体は非常に素早かった。彼らはプロです」とCoinsPaidの共同設立者であるPavel Kashuba氏は述べた。

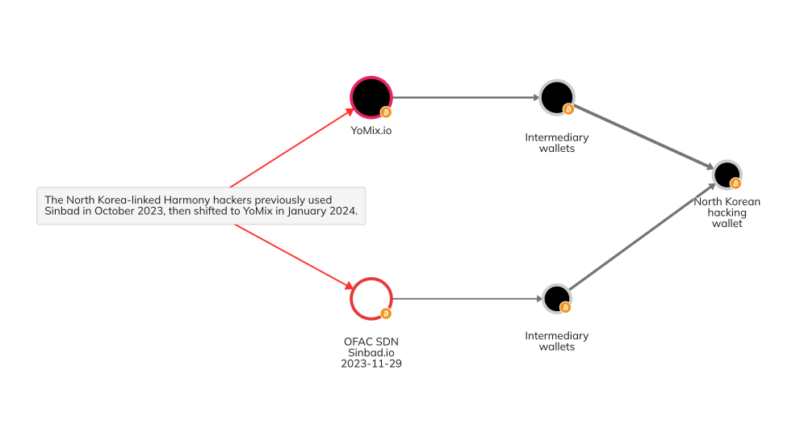

Chainalysisのさらなる分析によると、Lazarusのようなグループは、盗まれた資金を洗浄する方法を適応させ、洗練させている。Sinbadのような人気のあるミキサーのテイクダウンとTornado Cashの制裁に続いて、北朝鮮のハッカーはより新しい技術にシフトしている。

彼らは現在、ビットコインベースのミキサー「YoMix」を使って取引を隠蔽している。

チェーンホッピングやクロスチェーンブリッジといった高度なロンダリング技術を駆使し、Lazarus Groupはその戦略を強化し続けている。彼らは検知を回避し、不正な活動から引き出される価値を最大化することを目指している。