Cado Securityの発見は、macOSシステムはマルウェアに無縁であるという信念を徹底的に否定した。この発見は、「Cthulhu Stealer」と呼ばれる新しいマルウェア・アズ・ア・サービス(MaaS)に関するもので、欺瞞的な手段でmacOSユーザーを標的にする。

Cthulhu Stealerの台頭は、サイバー脅威に対して完全に安全なシステムなど存在しないことを示している。

マルウェアはどのようにしてMacユーザーの暗号資産を盗むのか?

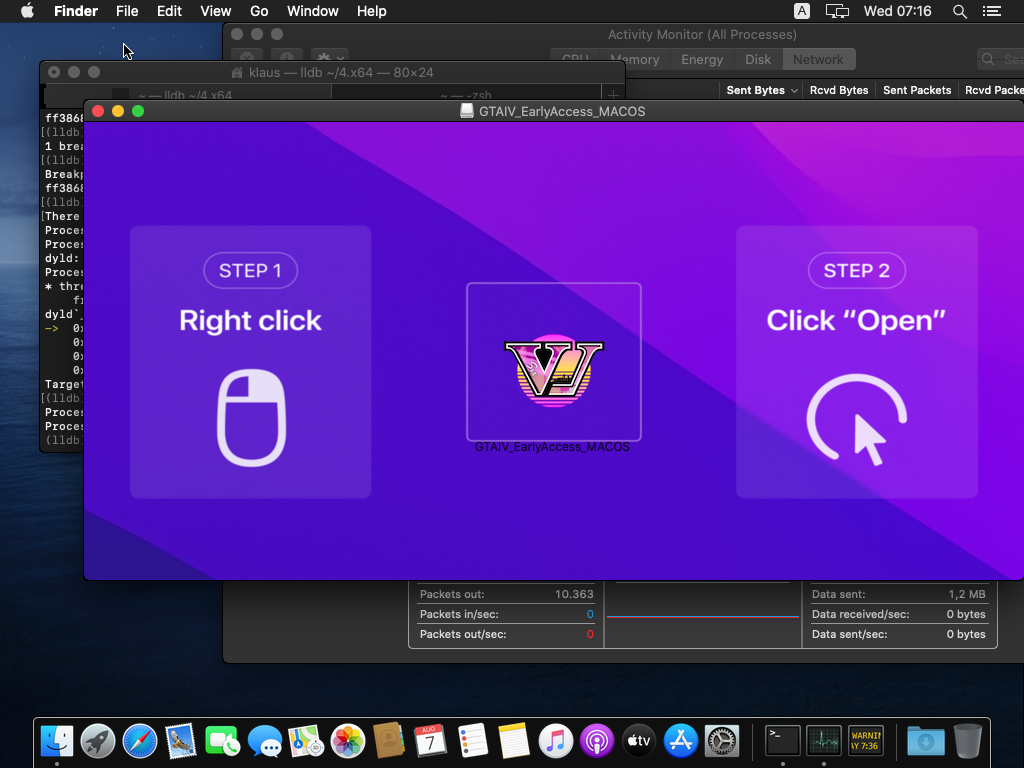

Cthulhu Stealerは、CleanMyMacやAdobe GenPといった正規のアプリケーションや、”Grand Theft AutoVI“の初期リリースを名乗るソフトウェアに偽装します。

ユーザーが悪意のあるDMGファイルをマウントすると、システムとMetaMaskのパスワードを入力するよう促される。この最初の騙しは始まりに過ぎない。

関連記事:【2024年版】ベストAIセキュリティ・ソリューション・ガイド

認証情報の入力後、マルウェアはmacOSのツールであるosascriptを利用して、システムのキーチェーンからパスワードを抽出する。MetaMask、Coinbase、Binanceといった 暗号資産ウォレットの詳細を含むこのデータは、zipアーカイブにまとめられます。このアーカイブは、ユーザーの国コードと攻撃時刻によって識別され、盗まれた情報が含まれている。

Cthulhu Stealerは、以下のような他のプラットフォームからもデータを盗みます:

- Chrome 拡張機能のウォレット

- Minecraft ユーザー情報

- Wasabi ウォレット

- キーチェーンパスワード

- SafeStorage パスワード

- Battlenet ゲーム、キャッシュ、ログデータ

- Firefoxクッキー

- ダイダロスウォレット

- Electrumウォレット

- Atomicウォレット

- ハーモニーウォレット

- Electrumウォレット

- Enjin ウォレット

- Hoo wallet

- Dapper 財布

- Coinomiウォレット

- トラストウォレット

- ブロックチェーンウォレット

- XDeFiウォレット

- ブラウザクッキー

- Telegram Tdataアカウント情報

さらにCthulhu Stealerは、IPアドレス、システム名、OSバージョンなどの詳細なシステム情報を収集する。そして、このデータをコマンド・アンド・コントロール(C2)サーバーに送信し、攻撃者が戦略を練り上げることを可能にする。

詐欺師はクトゥルー・ステーラーに月額500ドルを請求する

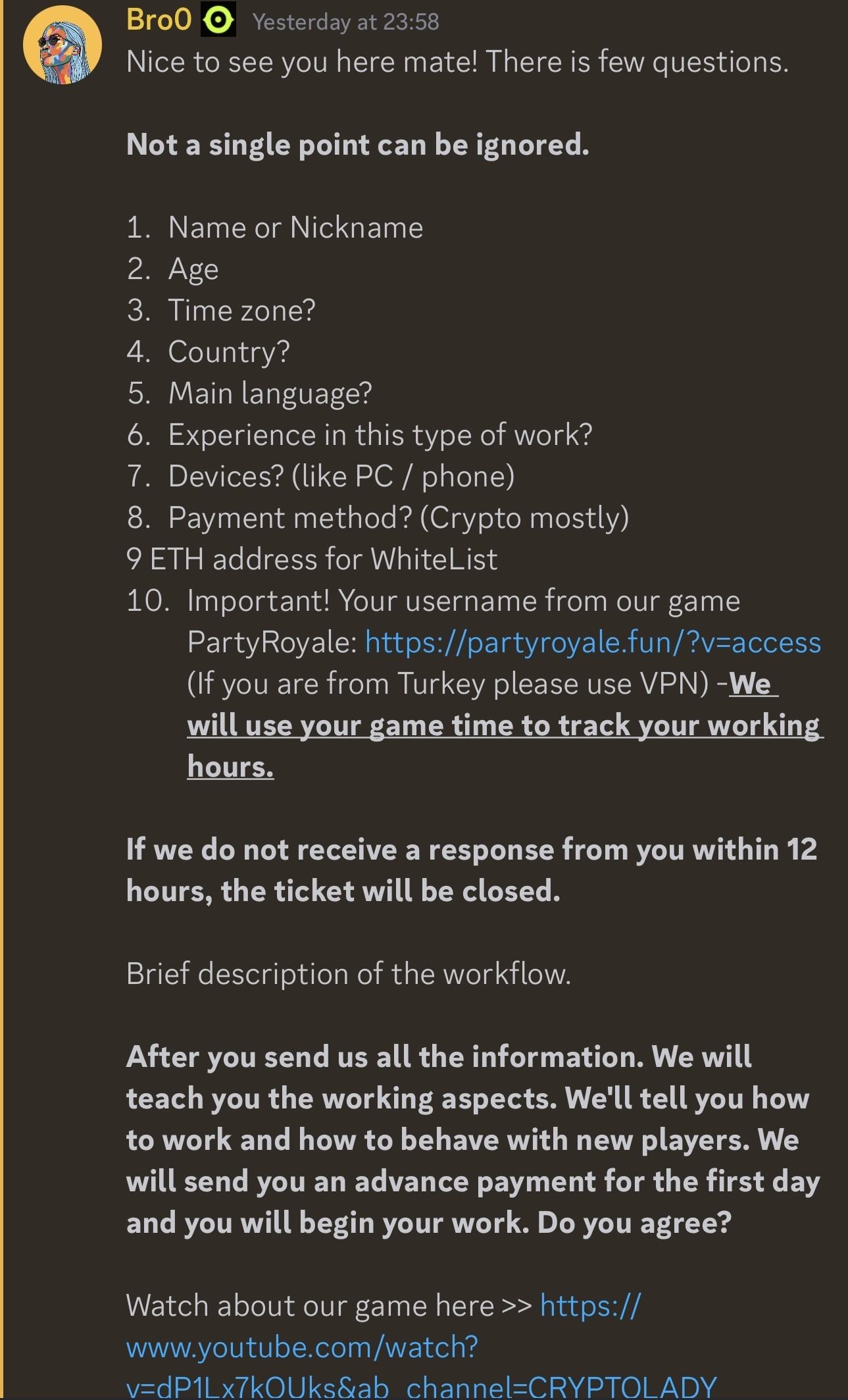

詐欺師は様々な戦略を使って被害者を罠にかけ、マルウェアをインストールさせる。例えば、ソーシャルメディア上では、雇用主を装い、労働時間を追跡するソフトウェアのダウンロードが必要な仕事を持ちかける詐欺師もいる。このようなオファーには切迫感があり、潜在的な被害者はすぐにアプリケーションをダウンロードするよう迫られる。

Cthulhu Teamとして知られるCthulhu Stealerの開発者と関連会社は、Telegramを使用して業務を管理している。

“Stealer “は月額500ドルで個人にレンタルされているようで、メインの開発者はアフィリエイターに対し、展開に応じた収益のパーセンテージを支払っている。ステラーの各アフィリエイトは、マルウェアの展開に責任を負う。Cadoは、Cthulhu stealerが2つの有名なマルウェアのマーケットプレイスで販売されているのを発見しました。これらのマーケットプレイスは、Telegramとともに、窃盗団の通信、仲裁、広告に使用されています」とCadoは読者に伝えている。

関連記事:Kraken取引所のセキュリティ・料金・機能レビュー

自分自身を守るために、ユーザーはmacOS用に特別に設計された評判の良いウイルス対策ソフトウェアをインストールする必要がある。また、ソフトウェアのダウンロードを即座に要求するような就職先にも注意が必要だ。定期的にソフトウェアをアップデートすることで、マルウェア感染のリスクをさらに減らすことができる。