モネロ(XMR)を密かにマイニングする悪質なマルウェア「H2Miner」が、再び活動を活発化させている。サイバーセキュリティ専門家によると、同マルウェアは2019年に初めて確認されて以降、規模を拡大してきた。

最新版ではLinuxサーバー、Windows端末、クラウドコンテナなどを標的にし、被害端末をボットネット化して仮想通貨の不正採掘を行うほか、ケースによってはランサムウェア攻撃にもつながる恐れがあるという。

コンピュータが暗号資産マイニングに利用される可能性

サイバーセキュリティ企業Fortinetによると、攻撃者は既知のソフトウェア脆弱性を悪用してアクセスを得る。これには、Log4ShellやApache ActiveMQが含まれ、多くのシステムで依然として使用されている。

侵入後、ウイルスはXMRigという正当なオープンソースのマイナーをインストールする。

しかし、許可を求めることなくバックグラウンドで動作し、コンピュータの処理能力を利用してハッカーのためにモネロを稼ぐ。

また、H2Minerはスマートスクリプトを使用してウイルス対策ツールを無効化する。他のマイナーを停止させることもある。

その後、行動の痕跡を消去する。Linuxでは、10分ごとにマルウェアを再ダウンロードするcronジョブをインストールする。

Windowsでは、15分ごとに静かに実行されるタスクを設定する。

ランサムウェアの新たな手口が被害を拡大

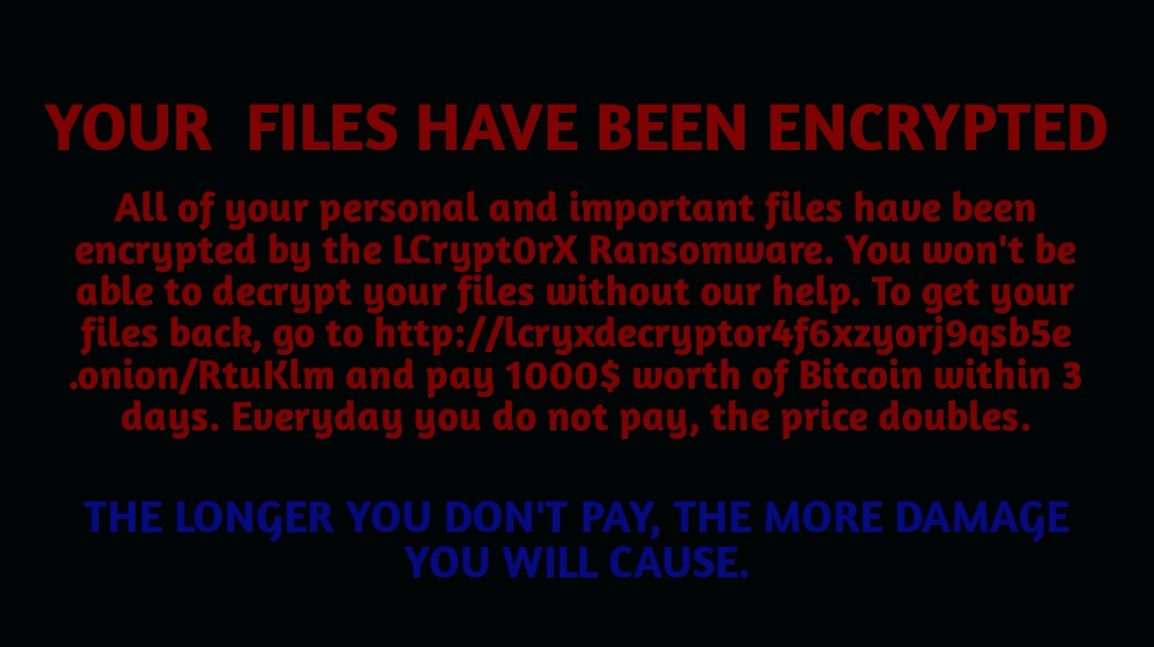

ウイルスは暗号資産のマイニングにとどまらない。Lcrypt0rxと呼ばれる新しいペイロードは、コンピュータをロックすることもできる。

シンプルだが破壊的な方法でマスターブートレコードを上書きする。これはコンピュータの起動を制御する重要な部分であり、システムが正常に起動しない原因となる。

ランサムウェアはまた、偽のシステム設定を追加して自身を隠し、持続性を持たせる。

このキャンペーンは安価なクラウドサーバーと誤設定されたサービスを利用する。感染したマシンは、他のシステムを感染させるためにスキャンを行う。特にDockerコンテナやAlibaba Cloudのようなクラウドプラットフォームを狙う。

また、USBドライブを介して広がり、ウイルス対策プロセスを一つずつ停止させる。

セキュリティ専門家は、H2Minerを除去するには徹底的なクリーンアップが必要だと警告する。関連するcronジョブ、スケジュールされたタスク、レジストリエントリをすべて削除しなければならない。

隠れたスクリプトが一つでも残っていると、ボットネットは再インストールされ、密かにモネロのマイニングを再開する可能性がある。

トレーダーと暗号資産ユーザーが知るべきこと

この攻撃は暗号資産ウォレットを直接狙っているわけではない。代わりに、計算能力を盗んで攻撃者のために新しいモネロコインを生成する。

リスクは特にセルフホストのノード、クラウドマイナー、管理されていないVPSサービスに高い。

システムが熱くなったり、予期せず遅くなったりした場合、sysupdate.exeのような異常なプロセスや、繰り返される外部接続を確認することをお勧めする。

モネロのプライバシー機能は攻撃者にとって魅力的だ。しかし、ユーザーにとっての真のリスクは、デバイスの制御を失い、知らず知らずのうちに暗号資産犯罪を資金提供することだ。