現在、暗号資産プロジェクトはハッカーにとって非常に魅力的なターゲットとなっています。多くのプロジェクトは多額の資金を保有しており、セキュリティシステムはまだ発展途上であると言えます。大手企業による監査があっても、プロジェクトがハッキングされないという保証はありません。そのため、攻撃がすでに発生した場合の被害を制御するために必要な行動を事前に検討することが特に重要です。早急な対応が、ユーザーの資金を守る可能性を高めます。本ガイドでは、ハッキングの初期検知と復旧のための戦略を強調し、プロジェクトがハッキングされないようにする方法を紹介します。

暗号資産プロジェクトのセキュリティ: 攻撃を早期検知する重要性

悪意のあるユーザーによる潜在的な攻撃への準備はコード開発段階から始まります。フェイルセーフの準備が不可欠であり、プロトコルの全操作を停止するオプションを持つことが重要です。

攻撃されているなか、利用可能な資金の一部だけが抽出されることがよくあります。このようなメカニズムを使用すると、攻撃にプロトコルを停止し、残りの資産を保護することが可能です。攻撃後にはプロジェクトを再構築する時間が得られます。これらのメカニズムはプロジェクトの分散化を損なわないように設定する必要があります。そうでなければ、プロトコルの停止と資金の抽出のオプションが、ラグプルの可能性を開いてしまいます。

多くのトークンにはブラックリスト機能があります。ハッカーが資金を時間内に抽出できなかった場合、その資金をブロックすることが可能です。例えば、USDTはハッカーのアカウントをブロックし、盗まれたUSDTの使用を防ぎました。

そのため、プロジェクト監視システムが重要です。歴史上最も有名な暗号資産プロジェクトへの攻撃の1つであるRoninプロトコル事件では、攻撃の発覚までに6日かかりました。攻撃はユーザーが資金を引き出せなかったことを通知して発覚しました。この6日間という時間は、ハッカーが攻撃の痕跡を消すのに十分でした。

ポジティブな例としては、PolyNetwork攻撃が攻撃を受けた事例です。この事例ではUSDTの3000万ドル分がブロックされ、ハッカーのアドレスが資金を引き出す前にブラックリストに追加されました。

攻撃の兆候

では、攻撃の兆候をどのように見分けるのでしょうか?攻撃はさまざまな性質を持ちますが、通常、大量の資金移動がプロトコルのスマートコントラクトを通じて行われます。したがって、異常な活動、例えば資金の転送や大量の転送はすぐに疑わしくなります。

最も一般的な攻撃は価格操作です。これらの攻撃は通常、フラッシュローンを伴い、特定のトークンの価格を釣り上げ、その後プロトコルをハッキングします。もう一つの一般的な攻撃方法はリエントランシーです。このタイプの攻撃も単一のトランザクション内で複数の操作を含みますが、主な特徴は同じコントラクトが複数回呼び出されることです。

多くの場合、ハッカーは高いガス料金でトランザクションを送信します。したがって、極めて高いガス料金を伴う複雑なトランザクションは常に警戒すべきです。

間接的な攻撃の兆候には、ロックされた預かり資産(TVL)の減少、プロジェクトの資産価格の変動、ウォレットやトレジャリーコントラクトからの引き出しが含まれます。

ハッカーとのコミュニケーション方法

プロトコルから抽出された資金を返還する効率的な方法の1つは、ハッカーとのコミュニケーションを試みることです。最良のシナリオでは、 コミュニケーションはホワイトハッカーによって行われます。この場合、ハッカーはプロジェクトの所有者に連絡する可能性が高いです。通常、ホワイトハッカーは報奨金として一部を保持しながら資金を返還します。その見返りとして、プロジェクトの代表者はハッカーを追求しないことを保証する必要があります。

多くのプロジェクトは、ソーシャルメディアやオンチェーンメッセージを通じてハッカーに連絡します。オンチェーンメッセージは少量のトークンを追加のテキストとともに転送ができます。

ハッカーの匿名性を解除する

ハッカーの攻撃の主な目標は盗んだ資金を匿名で抽出することです。ハッカーはミキサーやブリッジなどの手段を使用して手掛かりを無くします。しかし、ハッカーがミスをして匿名が解除されると、追跡して責任を追及したり、資金の返還を取り付けることが可能です。

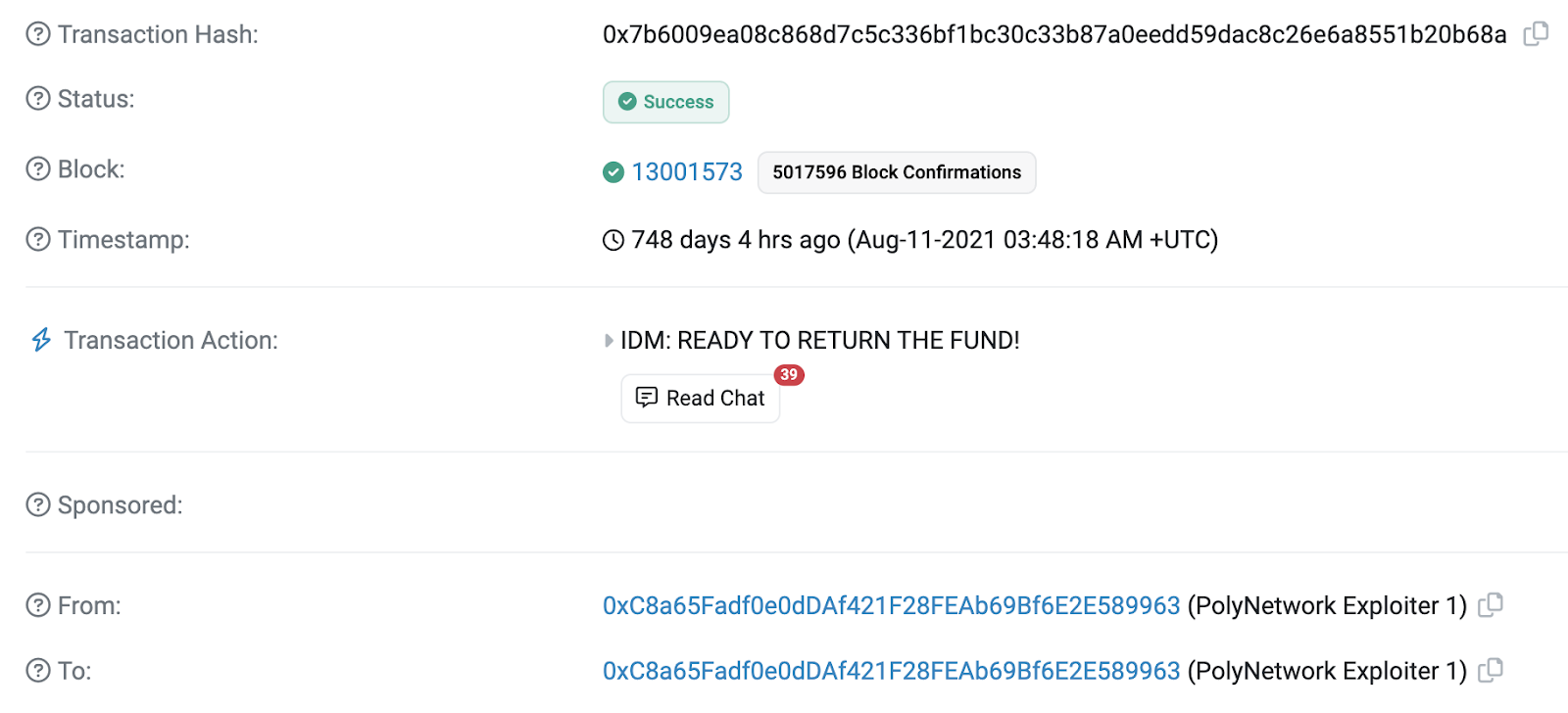

1つの例として例として、PolyNetwork攻撃のハッカーとのコミュニケーションがあります。攻撃直後にはハッカーの痕跡はありませんでした。しかし、ハッカーが一部の資金を取引所で使用するために追跡可能なウォレットに送金した後、資金の返還を開始せざるを得ませんでした。

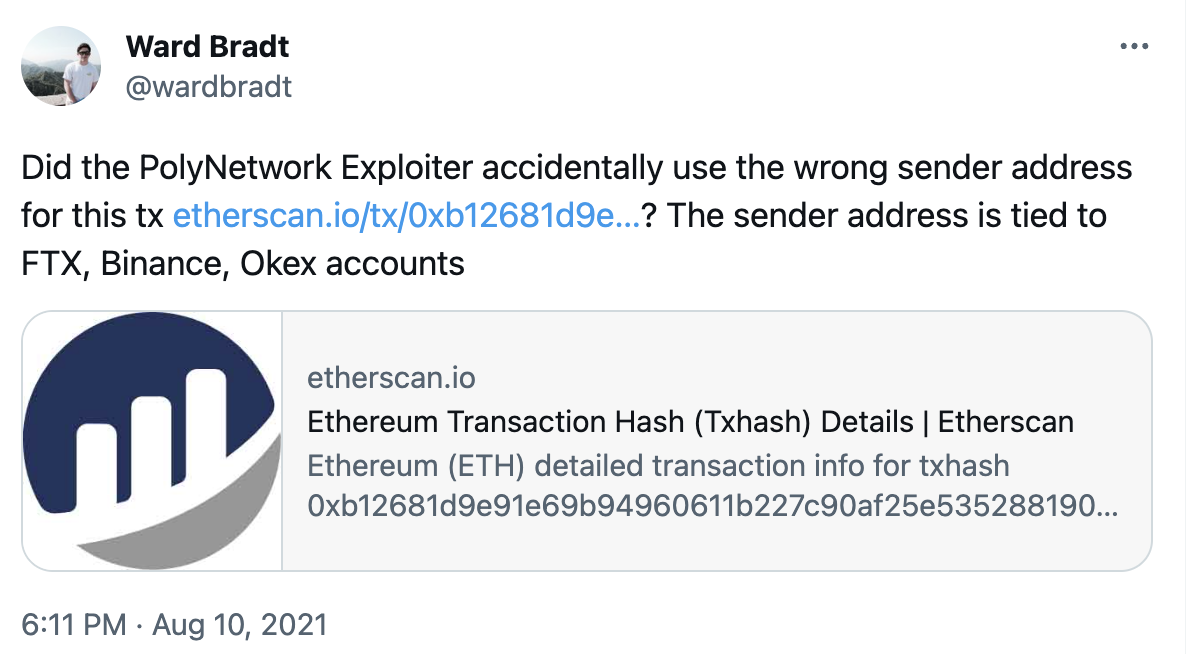

攻撃後、ハッカーは資金返還をうながす提案には応じませんでしたが、@wardbradtのアカウントからのツイートにより、ハッカーが使用したアドレスが身元を明かす可能性があることが示唆されました。このツイート後、ハッカーはよりコミュニケーションに応じるようになり、最初は資金の一部返還を提案し、後に全額返還に同意しました。

この例は、ハッカーの匿名解除が資金の返還に役立つことを示した1つの事例と言えるでしょう。

外部監視サービス

攻撃の監視は、進行中の攻撃を防ぐためにも活用できます。監視システムはチェーンにデプロイされたトランザクションを追跡し、分析します。攻撃が検出されると、システムはプロトコルを一時停止するフロントラントランザクションを送信します。このトランザクションは高いガス料金で送信され、攻撃が発生する前にプロトコルを一時停止させます。結果として、攻撃トランザクションは失敗します。

暗号資産プロジェクトセキュリティチェックリスト

- コードが十分にテストされ、信頼できるセキュリティ会社によって監査されていることを確認する。

- ハッキングの場合にプロトコルを一時停止する計画を立てる。

- ホワイトハッカー向けのバグバウンティプログラムを設定する。

- 疑わしいトランザクションを検出する監視システムを設定する。外部サービスを使用するのが良いオプションであり、ハッキングが検出された場合、フロントラン取引によってプロトコルが一時停止され、攻撃が成功するのを防ぐ。

- 盗まれた資金を追跡し、ハッカーの匿名性を解除するためのセキュリティ会社の連絡先リストを準備する。

暗号資産プロジェクトのセキュリティ対策

プロトコルのセキュリティは正しいコードを書くだけでなく、徹底的なテスト、監査、バグバウンティの組織化を含まれます。これらは攻撃のリスクを低減しますが、プロジェクトが完全に安全であることを保証するものではありません。

したがって、セキュリティ対策計画はプロトコル開発とともに策定されなければなりません。攻撃が発生した場合に取るべき行動の順序を事前に把握しておく必要があります。セキュリティ対策計画は貴重な時間を無駄にすることを避け、盗まれた資金を救う可能性を高めます。